8 principů, se kterými zajistíte bezpečnost v cloudu aneb jiná perspektiva cloud security, než čekáte

V cloudu je odpovědnost za bezpečnost sdílená. Je to riziko, nebo benefit? Mohou být počáteční obavy vystřídány nadšením, jak bezpečný a užitečný může cloud být? V tomto článku vám představím svůj pohled na téma cloud security a popíšu vám osm bezpečnostních principů, které musíme při cestě do cloudu dodržovat.

Lukáš Klášterský

Cloud, bezpečnost, sdílená odpovědnost a 8 principů

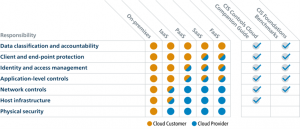

Jednou ze základních vlastností cloudu je, že bezpečnost je sdílená mezi poskytovatele a uživatele cloudu. Poskytovatel je odpovědný za bezpečnost samotné cloudové platformy. Uživatel odpovídá za bezpečnost svých dat, a podle typu cloudu sdílí s poskytovatelem cloudu odpovědnost za koncová zařízení, identitu, aplikace a za řízení sítě a infrastruktury.

V on-premise je tomu jinak, tam je uživatel zodpovědný za vše (což znázorňuje následující obrázek od cisecurity.org):

Zatímco inovace a dostupnost zajímavých technologií jsou hlavními motivacemi pro přechod do cloudu, bezpečnost v cloudu si spojujeme s obavami z neznámého a s opatrností, jak do cloudu vstoupit.

Takže zatímco obecné obavy z cloudu jsou dávno pryč, cloud security je stále velkým tématem. Dokládají to cloudové průzkumy, v nichž se cloudová bezpečnost pravidelně objevuje na předních místech, například ve State of the Cloud Report 2022:

Sdílení odpovědnosti s sebou přineslo 8 bezpečnostních principů pro cestu do cloudu, které si podrobně rozebereme:

- Vyrovnejme se s novými principy IT architektury.

- Řešme oblasti bezpečnosti, které jsme v on-premise řešit nemuseli.

- Definujme si přístup k bezpečnosti v cloudu.

- Integrujme bezpečnost cloudu a on-premise.

- Využijme nepřeberné množství cloudových bezpečnostních nástrojů.

- Řiďme bezpečnost pomocí předdefinovaných politik a konfigurací.

- Zlepšujme bezpečnost pomocí automatizace, blueprintů a risk base přístupu.

- Dosáhněme bezpečnostní nirvány aneb continuous cloud compliance.

1. Vyrovejme se s novými principy IT architektury

Proč je bezpečnost v cloudu významně větší téma než v on-premise? S existencí cloudu se změnilo mnoho principů IT a s tím i přístup k bezpečnosti. Základní rozdíly jsou v těchto sedmi oblastech:

| Oblast | On-premise | Cloud |

| Perimetr | IT leží uvnitř perimetru, který je jeho obrannou linií. | Perimetr přestal existovat nebo existuje ve více dimenzích. |

| Koncová zařízení | Vše v rámci perimetru je bezpečné, zabezpečují se přístupy zvenčí. | Zabezpečení závisí na typu zařízení, místa, uživatele a na jeho roli. |

| Automatizace | Jsou k dispozici jen zřídka. | Je nativně podporovanou funkcionalitou. |

| Governance bezpečnosti | Úplná odpovědnost (E2E) uvnitř perimetru | Sdílená odpovědnost podle typu služby (IaaS, PaaS, SaaS) |

| Principy bezpečnosti | Statické zdroje a statistická bezpečnostní pravidla | Dynamické zdroje a dynamická bezpečnostní pravidla |

| Bezpečnostní nástroje | Každá technologie je zvlášť integrována do bezpečnostního modelu a monitorována. | Bezpečnostní funkce jsou nativně integrovány do bezpečnostního modelu cloudové platformy, jeho monitoringu a API . |

| Byznys kontinuita (BC) | BC plány jsou individuální podle aplikací a infrastruktury. | BC plány je možné sladit podle možností a limitů platformy. |

V on-premise architektuře musíme zohlednit jen některé z výše uvedených oblastí. Pokud ale chceme využívat cloud, musíme všech sedm oblastí zohlednit jak v architektuře, tak v bezpečnosti a v souvisejících procesech.

2. Řešme oblasti bezpečnosti, které jsme v on-premise řešit nemuseli

Kvůli sdílené odpovědnosti v cloudu se musíme nově zabývat těmito oblastmi bezpečnosti a její governance:

- Jak smluvní podmínky garantují bezpečnost?

- Kde jsou umístěna data a jaká je jejich klasifikace?

- Jakým způsobem mohu od poskytovatel odejít?

- Jakým způsobem řídí poskytoval bezpečnost?

- Mají pracovníci poskytovatele přístup k mým datům a jak jsem o tom informován?

- Jakým způsobem poskytovatel provádí audit řízení bezpečnosti a jaký je k těmto informacím přístup?

O těchto tématech si povíme více v některém z dalších článků Encyklopedie cloudu věnovaném cloud compliance.

3. Definujme si přístup k bezpečnosti v cloudu

Pro bezpečnost v on-premise i v cloudu platí základní premisa: Je to naše prostředí a musíme se postarat o jeho bezpečnost. Tato premisa musí být vytesána do kamene v obou prostředích, v cloudu však platí kvůli sdílené odpovědnosti dvojnásob.

4. Integrujme bezpečnost cloudu a on-premise

Cloud přináší do oblasti bezpečnosti technická témata, která je potřeba vyřešit, aby prostředí v on-premise a v cloudu mohla koexistovat.

| Oblast | Cloud |

| Podmíněný přístup | Řízení přístupu k aplikacím a IT službám na základě typu a stavu zařízení, místa a role uživatele či aplikace a na základě určení rizikovosti v reálném čase (podle zásad Zero Trust) |

| Hybridní cloudová identita | Fungující hybridní identita je podmínkou schopnosti řídit uživatele a korporátní data kdekoliv v korporátní síti i v cloudu. |

| Klasifikace informací | Ochrana dat a dokumentů pomocí klasifikace včetně zabezpečení pomocí technických prostředků (např. šifrování) |

| Adaptivní bezpečnost | Změna přístupu ze statických pravidel na průběžný dynamický styl. Běžné chování je bezpečné a neobvyklé chování je nebezpečné. |

| Integrace cloudu do on-premise | Landing zónu cloudu je nutné propojit s on-premise na úrovni sítí, provozního a bezpečnostního monitoringu, identit. |

5. Využijme nepřeberné množství cloudových bezpečnostních nástrojů

Pokud úspěšně zvládneme předchozí čtyři oblasti, můžeme čerpat benefity cloudu. Prvním z nich je, že nám poskytovatelé cloudu nabízejí nepřeberné množství nástrojů a technologií v oblasti bezpečnosti, které jsou v cloudových platformách integrovány a připraveny k okamžitému použití.

Příklady nástrojů v AWS a Azure:

- AWS Security Hub – centrum bezpečnosti v prostředí Amazon Web Service, který integruje rozdílné bezpečnostní služby a řešení, poskytuje centrální pohled na veškeré plnění bezpečnostních politik a umožnuje automaticky reagovat na konkrétní bezpečnostní incidenty.

- AWS Config – součást AWS Security Hubu, nicméně je možné jej využít samostatně bez ohledu na Security Hub. AWS Config udržuje aktuální stav a konfiguraci veškerých komponent a umožnuje tvořit jednotlivá pravidla pro jejich kontrolu.

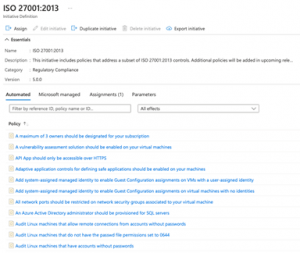

- Azure Policy – nástroj pro definování bezpečnostních politik a validaci (ne)souladu jednotlivých prostředků s těmito politikami. Obrovskou výhodou implementace Azure Policy je její cena – je totiž zcela zdarma.

- Defender for Cloud – nástroj nejen pro prostředí Azure (dokáže integrovat i AWS a GCP), který umožňuje: a) kontinuální např. Microsoft Sentinel).

6. Řiďme bezpečnost v cloudu pomocí politik a konfigurací

Dalším klíčovým benefitem cloudu je řízení bezpečnosti pomocí předdefinovaných politik a konfigurací, které poskytovatelé AWS i Azure nabízejí zdarma a stačí je okamžitě využívat. Existují více než stovky předpřipravených pravidel typu:

- Je zapnutý web application firewall na mém loadbalanceru?

- Je moje databáze zálohovaná?

- Jsou moje disky šifrované?

- Je zakázán veřejný přístup k mému Kubernetes clusteru?

Existují i předpřipravené bezpečnostní politiky a pohledy pro různé standardy, například:

- ISO 27000:2013

- Center for Internet Security benchmark (CIS)

- NIST Framework

- Payment Card Industry Data Security Standard (PCIDSS)

a další, včetně možnosti vytvářet si svoje vlastní bezpečnostní politiky nebo upravovat předdefinované.

Nástroje spolu s předpřipravenými konfiguracemi a politikami podporují tři základní principy bezpečnosti v cloudu:

A) continuously assess – průběžně kontroluj své bezpečnostní nastavení,

B) secure – zlepšuj bezpečnostní nastavení cloudových zdrojů a služeb,

C) defend – odhal a vyřeš bezpečnostní hrozby.

7. Zlepšujme bezpečnost v cloudu pomocí automatizace, blueprintů a risk base přístupu

Dalším klíčovým benefitem cloudu je využití automatizace a blueprintů, tedy konfiguračního standardu infrastruktury ve formě IaaC (Infrastructure as a Code). Společně se cloudu automatizovat dobře navazují na automatizaci nasazování aplikací pomocí CI/CD pipeline a pomáhají inovovat, zrychlovat a zefektivňovat IT. DevOps se stává IT realitou.

Šablony blueprintů opakovatelné nasazení aplikace, infrastruktury a bezpečnostních konfigurací. Důležité je mít definovaný set bezpečnostních parametrů (například vulnerabilit scan, penetrační testy, OS hardening, umístění dat, šifrování dat atd.) a pravidla, kdy mají být dané parametry aplikovány.

Dobrou praxí pro sestavení katalogu bezpečnostních parametrů je využít risk based přístup, tedy definovat si pro aplikace v cloudu třídy rizik a k nim přiřadit bezpečnostní opatření. Výsledkem může být například pět tříd aplikací, kdy vyšší třída rozšiřuje parametry třídy nižší.

| Třída | Typ Aplikace | Bezpečnostní opatření |

| L0 | Pro všechny – nejnutnější minimum | OS hardening, hardening aplikačních serverů, audit log do samostatného bezpečnostního accountu |

| L1 | Pro vývojová prostředí bez citlivých dat | monitoring SIEM 2 měsíce |

| L2 | Testovací a akceptační prostředí Vývojová prostředí s citlivými daty | monitoring SIEM 1 rok, vunerability scan, maskování dat, pentest |

| L3 | Produkční prostředí bez citlivých dat | šifrování dat AWS klíčem |

| L4 | Produkční prostředí s velmi citlivými daty | šifrování dat AWS CloudHSM |

8. Dosáhněme bezpečnostní nirvány aneb continuous cloud compliance

Posledním klíčovým benefitem cloudu je continuous cloud compliance (o němž byla řeč v samostatném článku EC). Tento princip umožnuje řídit cloudová prostředí aplikací a sledovat naplnění bezpečnostních i provozních politik nejen v době vytváření prostředí, ale kontinuálně po celou dobu provozu aplikace.

V případě non-compliance stavu dochází k automatické notifikaci operations nebo security týmu dle typu porušené politiky – viz následující obrázek:

Základem implementace continuous cloud compliance jsou následující oblasti:

- existence bezpečnostních nástrojů v cloudu

- existence bezpečnostních konfigurací a politik

- schopnost automatizovat vše v cloudu pomocí blueprintů

- schopnost definovat si vlastní katalog bezpečnostních parametrů pomocí risk base přístupu

…doplněné o procesy:

- průběžného sběru dat (jaké zdroje či jejich parametry musí být kontinuálně monitorovány),

- vyhodnocení dat (definování jednotlivých politik hodnotících soulad či nesoulad),

- reakce (jakým způsobem reagovat na nesoulad politik).

Bezpečnost v cloudu závěrem

Při cestě do cloudu je důležité zpracovat téma cyber security & defense v cloudové strategii a v roadmapě. První čtyři z osmi principů popsaných v tomto článku jsou hygienické, a je proto nutné je řešit hned na začátku cloudové cesty – tedy v době, kdy se na stupnici cloudové vyspělosti nacházíte na úrovni 2 nebo 3.

Zbývající čtyři principy vám přinesou reálné benefity při využívání cloudu teprve po naplnění předchozích čtyř zásad. Jejich výhod jsme schopni čerpat po dosažení vyšší cloud maturity (přibližně na úrovni 3–4).

Vraťme se k úvodním otázkám: Je sdílená odpovědnost bezpečnosti v cloudu riziko, nebo benefit? Mohou být počáteční obavy vystřídány nadšením?

O riziko se jedná jen tehdy, když sdílenou odpovědnost nevezmeme v úvahu a nerealizujeme správně první čtyři principy. V opačném případě převládnou benefity a nadšení, neboť budeme moci naplno využít principy 5–8.

Jak to vidíte vy?